Sicherheit im neuen Zeitalter der Industriespionage: durchgängige End-to-End Sicherheitslösungen von Fujitsu für Design-, Konstruktions- & Fertigungsunternehmen

Haben wir die Informationen in unserem Unternehmen tatsächlich im Griff? In zahlreichen Branchen, wie z.B. in der Automobil- & Luftfahrtindustrie, sind Manager mit Recht besorgt um die Datensicherheit in unserem Zeitalter des Cloud-Computing und globaler Designteams. Die Sicherung physischer Bestände und die Sicherung des Informationszugangs sind wichtige Faktoren. Doch trotz aller Anstrengungen verursacht Industriespionage bei Unternehmen immer noch Kosten in der Größenordnung von Hunderten Milliarden Euros jährlich.

Sicherheitsfragen bestehen auf vielen Ebenen: physische Bestände, gesicherter Zugang, Vermeidung von unbefugtem Zugriff. Produktentwicklungsprojekte erfordern häufig große und globale Teams. Für diese Projekte sind Design- und Konstruktionslösungen erforderlich, die eine effiziente Zusammenarbeit ermöglichen. Gleichzeitig gelten für diese Projekte anspruchsvolle Sicherheitsanforderungen.

CADplace hat mit Fujitsu ausführliche Gespräche über deren Lösungen für Designer und Ingenieure geführt. Dies umfasst auch mobile, Desktop und rackmontierte Workstation-Produkte von Fujitsu.

Diese Workstation-Lösungen bieten Sicherheitsmerkmale, die über eine durchschnittliche IT Infrastruktur weit hinausgehen, einschließlich der Fujitsu Sensortechnologie zur Identifizierung über das Venenmuster der Handfläche für die Zugangssicherung Ihrer mobilen Workstations. Rackmontierte Workstations, wie beispielsweise die CELSIUS C740 sind so konzipiert, dass sie Remote Users eine leistungsstarke Grafik zur Verfügung stellen, während Workstation und Konstruktionsdaten des Unternehmens im Datenzentrum verbleiben.

Zieht man die Automobilindustrie als Beispiel heran, so wird erkennbar, dass Unternehmen gezwungen sind, höchste Geheimhaltung in der Produktentwicklung mit den Teamstrukturen einer weltweiten Kooperation zu vereinen. Die Unternehmen unterstützen sowohl ihre eigenen multinationalen Teams als auch die Teams von Vertragsunternehmen und ein weltweites System externer Lieferanten. Remote-Grafik Workstations bieten die ideale Lösung für solche Anforderungen. Workstations, Anwendungen und Projektdaten stehen örtlich verstreuten Teams zeitgleich zur Verfügung, während die Projektdaten im Datenzentrum sicher unter Verschluss sind.

Die NVIDIA GRID Technologie bietet leistungsstarke Grafik, während Ihre Workstation samt den 3D-Designs im Datenzentrum sicher ist.

Gemeinsam mit Manuel Gremes von Fujitsu hat CADplace in der ersten Jahreshälfte die CELSIUS C740 vorgestellt. In dem nachstehenden Video erläutert Herr Gremes die Technologie dieser Remote Workstation aus deutscher Produktion. Die CELSIUS C740 bietet Fernanwendern die Grafikleistung einer Desktop-Workstation während die Grafik-Ressourcen auf der Workstation durch Verwendung von NVIDIA GRID Produkten und GRID GPU Technologiemehreren Anwendern gleichzeitig zur Verfügung stehen. Die NVIDIA GRID Lösungen für virtualisierte Grafik im Unternehmensbereich bietet verstärkte Daten- und IP Sicherheit hinsichtlich der Design- und Konstruktions-Assets, während gleichzeitig der Zugriff auf die Entwicklungsumgebung von jedem Ort aus und mit jedem Gerät ermöglicht wird.

Wirtschaftsminister Sigmar Gabriel besuchte unlängst das Fujitsu Werk in Augsburg und machte sich persönlich ein Bild über IT-Sicherheit und Digitalisierung "Made in Germany"

Ihre Workstation und Projektdaten unter Verschluss zu halten erhöht die Sicherheit. Doch in der heutigen Welt der Industriespionage ist das nicht genug. Cyber-Attacken auf Regierungszentren, wie etwa jene auf den Deutschen Bundestag machen Schlagzeilen, doch die durch Industriespionage verursachten Kosten werden auf 300 Milliarden US-Dollar jährlich geschätzt. Bitkom eV schätzt, dass durch Cyber-Attacken verursachte finanzielle Verluste deutscher Unternehmen mehr als 50 Milliarden Euro im Jahr ausmachen. Nicht nur große Unternehmen haben Grund zur Sorge. Die von Bitkom angestellten Nachforschungen zeigen, dass 61 % der Fälle von Industriespionage gegen Unternehmen kleiner und mittlerer Größe gerichtet sind. Das Problem ist so einschneidend für nationale Firmen, dass Regierungen zum Handeln gezwungen sind. Der für Wirtschft- und Energiefragen zuständige deutsche Bundesminister Sigmar Gabriel hat sich im modernsten Computerwerk Europas über diese Themen informiert, da Fujitsu Augsburg eines der Entwicklungszentren für die End-to-End Sicherheitslösungen von Fujitsu ist.

Ein umfassendes Sicherheitskonzept ist auf potentielle Risiken an jedem Ort der IT Infrastruktur ausgerichtet.

Demgemäß ist die Sorge um Cyber-Sicherheit firmenübergreifend; sie beunruhigt nationale ebenso wie regionale Regierungen und betrifft große und kleine Unternehmen gleichermaßen. Sie involviert interne Entwicklungsteams, Fremdfirmen und vernetzte Zuliefersysteme. In der Automobilindustrie sind alle diese Betroffenen vertreten.

Aufgrund der Bedeutung der Automobilbranche für nationale Volkswirtschaften sind auch Regierungen betroffen. Diese Fertigungsunternehmen sind als globale Organisationen aufgebaut. Sie verfügen über interne und externe Entwicklungsteams, die auf Fachkenntnisse der Lieferanten zurückgreifen und mit ihnen in der Entwicklungszusammenarbeit kooperieren. Und die Endprodukte schließlich – Autos und Lastwagen – sind immer mehr vernetzt und voll bepackt mit elektronischer Intelligenz – eine Kombination, die höchste Sicherheitsstufen erfordert. Dies ist nicht nur eine Frage der Sicherheit, sondern auch eine Frage des Schutzes.

Was die Sicherheit betrifft, ist das Verbleiben der Workstation im Datenzentrum hilfreich. Auch die Ausrüstung Ihrer mobilen Workstation mit einem sicheren Identifikationssystem hilft. Doch für die Sicherheitsbedrohung durch Industriespionage reicht schon ein einziger Schwachpunkt. Für eine effektive Verteidigung der Sicherheit müssen Ihr System ebenso wie Ihre Daten durchgängig geschützt sein.

Thorsten Höhnke, Leiter der Fujitsu Abteilung für Sicherheitsstrategie beschreibt die Vielzahl der potentiellen Angriffsstellen.

- Ein Client-Gerät, wie etwa eine Desktop oder mobile Workstation bietet mehr als ein halbes Dutzend „Angriffspunkte“, einschließlich der Systemsoftware (BIOS, Betriebssystem, Treiber und Anwendungen) sowie interner und externer Speicher.

- Datenzentren weisen Sicherheitsschwachstellen auf, die bei Remote-Zugriff ebenso wie bei lokalem Zugriff auftreten.

Es ist klar, dass die organisatorischen Sicherheitsmaßnahmen durch technische Sicherheitsmaßnahmen ergänzt werden müssen. Effektive End-to-End Sicherheit ist auf das Endgerät, auf die Kommunikation und auf das Datenzentrum ausgerichtet.

Die biometrische Authentifizierung durch Venenmustererkennung an der Handfläche ist ausgesprochen zuverlässig, sicher und bequem.

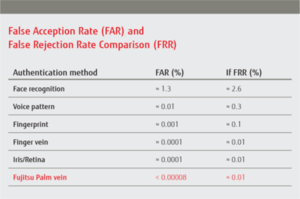

Die Fujitsu „PalmSecur“ Technologie für die Identitätsprüfung stellt eine entscheidende Komponente der Fujitsu Sicherheitslösungen dar. Diese Technologie benutzt das Venenmuster Ihrer Handfläche zur sicheren Identifizierung. Diese Technik ist praktisch, bequem und extrem zuverlässig. Die Fujitsu Venenmustererkennung an der Handfläche ist zuverlässiger als Iris- oder Retina-Scans.

PalmSecure ist schnell, sicher und berührungslos. Das Unternehmen verwendet diese Technologie an mobilen Workstations und im Serverraum. Darüber hinaus wurde diese Technologie auch bereits in Sicherheitsanwendungen außerhalb von Konstruktion und IT angewendet. Die Anwenderdaten müssen nicht auf einem Server oder in der Cloud gespeichert werden. Der Anwender benützt zur Authentifizierung einfach seine biometrische Sicherheitskarte und die eigene Handfläche. Dadurch bleibt die Sicherheit gewahrt, selbst wenn die Sicherheitskarte verloren geht, gestohlen oder weitergegeben wird.

Ein Datenzentrum bietet mehrere potentielle Angriffspunkte. Port-Scans können zur Ausforschung von Einsprungstellen in Ihre IT Infrastruktur verwendet werden. Auch physischer Zugang zu Servern und Datenspeichern kann die Sicherheit gefährden.

Ein innovatives Sicherheitskonzept von Fujitsu schützt gegen Diebstahl vor Ort ebenso gegen Remote-Access Angriffe und schützt so Ihre bestehende IT-Investition.

Die Kombination aus einer Sicherheitsrack-Lösung und einer innovativen Methode der Serverkommunikation bietet Sicherheit für die physischen Bestände vor Ort durch umfassende Zugriffskontrolle. Außerdem schützt sie Ihre Server vor Angriffen von Außen.

Ein Sicherheitsrack-System wirkt wie ein Panzerschrank für Ihre Server-Infrastruktur. Die Zugriffskontrolle erfolgt mit dem PalmSecure-System. Das System wird Mithilfe von Türsensoren vollständig überwacht. Durch eine innovative Methode wird sichergestellt, dass die Server-Eingänge komplett maskiert sind, damit Ihr System für die Außenwelt keine sichtbaren offenen Ports aufweist. Anwender können sich über ihren VPN-Zugang einloggen. Diese neue Methode bietet Schutz gegen Diebstahl vor Ort und gegen Remote-Access Angriffe. Die rund-um-die-Uhr Überwachung erstellt einen Prüfpfad.

Fujitsu bedeutet IT und Sicherheit – made in Germany

Fujitsu ist der einzige weltweite Anbieter von IT Hardware und Lösungen, der in Europa beheimatet ist. Alle diese CELSIUS Desktop- und Rack-Workstations werden in Deutschland konstruiert und hergestellt. Bis auf einige, wenige Ausnahmen werden auch alle Fujitsu Serverprodukte in Deutschland konstruiert und hergestellt. Und die Fujitsu IT Sicherheitsinitiativen stammen ebenfalls in Europa - genaue gesagt aus Augsburg.

Diese Tatsache ist in vielen kleinen Details von Bedeutung. CELSIUS Workstation Motherboards und BIOS Software zum Beispiel sind Entwicklungen von Fujitsu. Dies ermöglicht eine enge Kopplung mit den Fujitsu Sicherheitslösungen. Ein Beispiel dafür ist die biometrische Authentifizierung, bevor der Bootvorgang eines Client-Geräts beginnt.

Das Ziel umfassender End-to-End Sicherheitslösungen besteht darin, eine rundum sichere Umgebung für Ihre Unternehmensinformationen zu schaffen.

Die Automobilindustrie gibt ein ausgezeichnetes Beispiel der Umstände, unter denen viele Unternehmen Entwicklungsprojekte abwickeln müssen. Globale Teams, interne und externe Projektteilnehmer, Arbeitsumgebungen online, hausintern und auf Reisen machen Sicherheit zu einer komplexen Herausforderung. Das Ansiedeln der Workstations im Datenzentrum und die Entwicklung von gesicherten Client-Geräten ist hilfreich. Doch große wie kleine Unternehmen müssen sich gegen Hacker und Industriespionage schützen. Sicherheit auf dieser Stufe erfordert neue Lösungsansätze.

Wenn Sicherheitslösungen auf Client-Geräte, Kommunikation und auf das Datenzentrum ausgerichtet sind, und wenn diese Lösungen in jedem Schritt mehrfache Sicherheitsstufen anwenden, dann wird es möglich, eine rundum sichere Umgebung bereitzustellen.

Weitere Informationen über sichere IT-Lösungen

- Informationen zur Sicherheitsrisikobewertung finden Sie unter CVSS (Common Vulnerability Scoring System ) von First.org.

- CADplace hat die vollständigen Prüfungsergebnisse zur Fujitsu CELSIUS C740 Remote Graphics Workstation Lösung mit NVIDIA GRID vGPU Technologie.

- CADplace hat einen Vergleich zweier Desktop Workstations erstellt, nämlich der CELSIUS M740 und der CELSIUS R940.

- Fujitsu bietet Informationen über biometrische Authentifizierung bei der PalmSecure Lösung.

- Hier gibt es die Bitkom eV Referenzen zu Industriespionage

- Sie haben auch die Möglichkeit, das Fujitsu Team kennen zu lernen und Sicherheitsfragen zu Ihren Konstruktionsprojekten zu diskutieren, und zwar auf dem Fujitsu Forum im November 2015.

Thorsten Höhnke ist Leiter der Abteilung für Sicherheitsstrategie bei Fujitsu und hat zu diesem Artikel beigetragen.

Thorsten Höhnke hat Computerwissenschaften an der Augsburger Hochschule für angewandte Wissenschaften studiert. Er ist Leiter der Abteilung für Sicherheitsstrategie, Pressesprecher, Sicherheitsleiter und örtlicher Berater für Informationssicherheit im Augsburger Werk. Kraft der ihm vom Bayerischen Kulturminister erteilten Ermächtigung ist er Lektor an der Hochschule Augsburg, Fakultät für Elektrotechnik. Seine Interessen sind Hochsicherheitsarchitektur, Datenforensik und Kryptologie. In diesen Forschungsgebieten hält er an die 30 Patente.